Cryptographie

La cryptographie ou chiffrement, c’est l’art de chiffrer, coder les messages.

Chiffrement symétrique par blocs

Fonctionnement:

- Le texte initial est fragmenté en blocs de n bits.

- Pour chaque bloc xi de n bits, l'algorithme de chiffrement est appliqué pour obtenir un bloc chiffré yi de même taille.

- On remet alors ensembles tous les blocs chiffrés séparément pour obtenir le message chiffré.

- Pour le déchiffrement, on fragmente à nouveau le message en blocs de n bits, et pour chaque bloc on applique l'algorithme de déchiffrement.

AES (Advanced Encryption Standard)

Cet algorithme remplace le DES, après les années 2000.

L’algorithme prend en entrée un bloc de 128 bits (16octs) et utilise une clef de 128, 192, 256 bits.

- Chaque bloc subit une séquence de 5 opération (linéaires et non linéaires)

- L'ensemble de ses 5 opérations définisse un tour

Inconvénients

- l’expéditeur d’un message doit au préalable communiquer la clé au destinataire par un canal sûr

- l'’expéditeur ne peut employer une clé qu’avec un destinataire unique (sinon le message peut être décrypté par plusieurs destinataires)

Chiffrement asymétrique

Le chiffrement asymétrique fonctionne avec une pair de clef, l’une servant à déchiffrée les messages appelés clef privée l’autre servant à les chiffrés appelés clef publique.

Un utilisateur voulant chiffrer un message envoie alors la clef publique à son destinataire qui lui répond avec un message chiffré avec la clef publique. L’utilisateur peut ensuite lire le message en utilisant sa clef privée.

RSA

RSA est un algorithme de chiffrement asymétrique, le plus utilisé à ce jour. Son nom provient de ses créateurs (Rivest, Shamir, Adleman)

Son principe est le suivant :

- Il est facile de fabriquer de grands nombres premiers p et q

- Un nombre entier défini comme n = pq

- En connaissant n, il est très difficile de retrouver les facteurs p et q

n est donc la clef publique utilisé pour chiffré.

p et q constituent la clef privée

Inconvénient

L’algorithme RSA est très lent (1000 à 10000 fois plus lent que DES). La transmission de gros fichiers est donc très lente.

Il est moins sur qu’AES.

Sécurité Wifi

WEP

Le protocole WEP (Wired Equivalent Privacy) utilise une clef d’une longueur de 64 à 256 bits.

Ce protocole utilise le chiffrement par flot, algorithme de chiffrement symétrique. Contrairement au chiffrement par bloc, ce type de chiffrement n’a pas besoin de longueurs fix pour chiffrer les données.

Le chiffrement utilisé est le RC4.

Principe de fonctionnement de WEP :

- Une clef secrète de 40 ou 128 bits est définie

- Cet clef est donnée à l'access point ainsi qu'aux clients

- La clef est utilisée pour créer un nombre pseudo aléatoire de la longueur d'une trame

- Chaque transmission de données est ainsi chiffrée en utilisant le nombre pseudo-aléatoire comme masque grâce à un OU Exclusif entre le nombre pseudo-aléatoire et la trame.

Ce type de sécurité est aujourd’hui fortuit dû à la puissance de nos ordinateurs actuels, il existe seulement 16,8 millions de clés possible à partir d’une clef. Il est donc facilement attaquable par force brut.

WPA / WPA-2

WPA (Wifi Protected Access) est une solution qui vient comblé les lacunes de WEP.

Le WPA repose sur un algorithme de chiffrement appelé TKIP (Tempory Key Integrity Protocol).

Le protocole TKIP permet la génération aléatoire de clés et offre la possibilité de modifier la clef de chiffrement plusieurs fois par seconde.

Le fonctionnement de WPA repose sur la mise en oeuvre d’un serveur d’authentification (souvent un serveur RADIUS), permettant d’identifier les utilisateurs du réseau ainsi que leurs droits.

Il est possible d’utiliser dans le cas des petits réseaux une version minimaliste de WPA appelée WPA-PSK (Pre-Shared Key) en déployant une même clef de chiffrement dans l’ensemble des équipement, ce qui évite la mise en place d’un serveur d’authentification.

Le >WPA2 est le successeur de WPA, contrairement à WPA qui TKIP, le WPA2 utilise CCMP qui s’appuie sur un chiffrement AES et qui est plus robuste que TKIP.

WPA-3

Le WPA3 est le successeur de WPA2. IL oblige l’utilisation de mot de passe robuste résistant au brut force. WPA3 utilise un algortihme appelée GCMP-256. Lors du transfert des clés de chiffrement entre le routeur et les appareils, WPA3 utilise le mode d’authentification par message haché de 384 bits afin que l’appareil et le routeur confirment qu’ils peuvent se connecter, mais d’une manière telle que même si quelqu’un intercepte la communication entre eux, il ne peut pas savoir quelle est la clé de cryptage originale.

Signature numérique

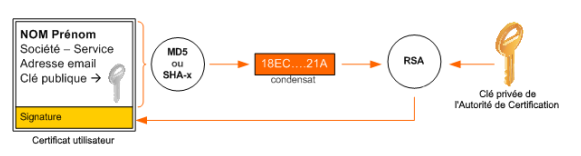

Les signatures numériques sont à la fois utilisé en cryptographie asymétrique et dans les fonctions de hachage.

Les caractéristiques d’une signature numériques :

- authentique : l'identité du signataire doit pouvoir être retrouvée de manière sûr

- infalsifiable : la signature ne peut être falsifié

- non réutilisable : elle n'est pas réutilisable et fait partie intégrante du document signé

- inaltérable : un document une fois signé ne peut plus être altéré

- irrévocable : la personne qui a signé ne peut le nier

Fonctionnement entre deux personne (alphonse et martine) :

- Alphonse choisi un algo de chiffrement asymétrique et une fonction de hachage

- Alphonse génère sa clef public et privée

- La clef publique est envoyé à Martine

- A partir des données qu'il veut transmettre, il va faire un hach via la fonction de hachage choisi

- Une fois le hache obtenu, il le chiffre avec sa clef privée = signature

- Alphonse va préparé le message signé = message + signature

Vérification :

- Martine réçoit le message signé d'Alphonse

- Martine utilise la fonction de hachage pour produire un hache du document

- Martine déchiffre la signature grâce à la clé publique

- Martine compare les hachs entre eux. S'ils sont les mêmes, le message est authentifié

Certificats numériques

Un certificat numérique est identique à une carte d’identité numérique. Dans ce cas, il signé par un tiers de confiance (comme une Autorité de Certification) qui atteste du lien entre l’identité physique et l’entité numérique.

Les standards les plus utilisés sont le X.509 (RFC 5280) et OpenPGP (RFC 4880).

La différence notable entre ces deux formats est qu’un certificat X.509 ne peut contenir qu’un seul identifiant, que cet identifiant doit contenir de nombreux champs prédéfinis, et ne peut être signé que par une seule autorité de certification. Un certificat OpenPGP peut contenir plusieurs identifiants, lesquels autorisent une certaine souplesse sur leur contenu, et peuvent être signés par une multitude d’autres certificats OpenPGP.

(comme une signature numérique)

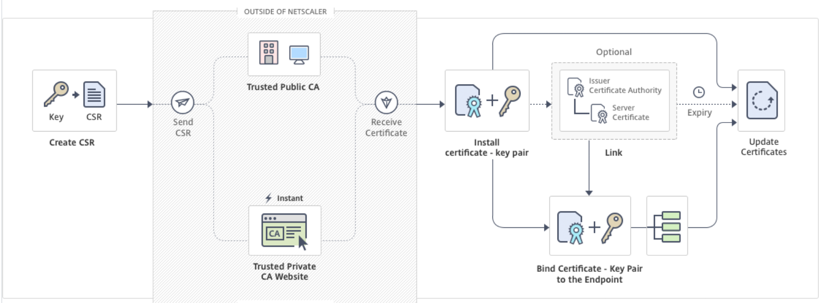

Type de certificats SSL

- certificat à validation étendue (EV) : niveau de chiffrement le plus élevé. Pour obtenir ce certificat, les instances émettrices demandent une grande quantité d’informations. les visiteurs obtiennent l’assurance que votre site web est exploité par votre entreprise et que les connexions à ce domaine sont sécurisées.

- certificat à validation d’organisation (OV) : niveau de chiffrement moyen. Le certificat OV comporte lui aussi une authentification de votre entreprise. Pour obtenir ce certificat, le fournisseur en question vérifie les données que vous mettez à sa disposition. Mais vos informations ne sont pas mises en avant comme pour le certificat EV qui est plus étendu. Si les visiteurs souhaitent accéder à ces données, ils devront les consulter les séparément.

- certificat à validation de domaine (DV) : niveau de chiffrement le plus bas. Le certificat DV confirme simplement que vous êtes le propriétaire du site web et que vous en administrez activement les pages. Ce que le certificat DV ne confirme pas, c’est que celui-ci a été spécifiquement émis pour votre entreprise ou que votre site est effectivement exploité par votre entreprise